在创建数据保护规则和数据位置规则之前,请指定业务术语继承,定义数据访问约定,规则操作优先顺序和屏蔽方法优先顺序,从而简化创建的规则的行为方式并一致地保护数据。

确定在评估数据保护规则和数据位置规则时,是否还希望包含具有从属业务术语的业务术语是一种关系类型。

为数据保护规则和数据位置规则选择两种类型的数据访问约定。 您可以允许访问数据,除非规则阻止访问数据,或者可以拒绝访问数据,除非规则允许访问数据。

您还可以选择规则和屏蔽方法的优先顺序。 当多个规则具有应用于相同数据值的不同操作时,将应用规则操作优先顺序。 当多个具有不同屏蔽方法的规则应用于相同的数据值时,将应用屏蔽方法。

在创建数据保护规则和数据位置规则之前,请规划并评估规则允许谁访问数据或拒绝访问数据。 在仔细规划之后设计规则,为确定实施规则的条件和相应的实施操作提供了坚实的基础。 这一谨慎的规划过程也使未来决定切换规则访问权的机会降至最低。 如果您决定稍后更改规则的访问范式,那么必须首先删除所有现有规则,然后为该规则类重新创建新规则。

以下业务术语选项,约定和先例适用于数据保护规则和数据位置规则。

必需的许可权

您必须是 IBM Cloud 帐户管理员才能设置规则约定。

数据保护规则执行决定

查询有关数据访问的评估决策的任何活动都是可审计事件。 可审计事件会生成并转发给审计日志服务。 选择 将策略评估发送到审计日志复选框后,您可以将以下执行决策作为审计事件进行跟踪:

wdp-policy-service.policy_item.evaluateItem- 评估一个项目。wdp-policy-service.policy_item.evaluateItems- 评估项目。wdp-policy-service.policy_resource.evaluateResource- 评估资源。wdp-policy-service.policy_resource.evaluateResources- 评估资源。

评估规则和业务术语继承

如果要在评估数据保护规则和数据位置规则时包括分层类型关系的从属业务术语,请选择 业务术语继承 。 例如,业务术语 贷款 与 学生贷款 和 个人贷款具有某种类型的关系。 评估数据保护规则和数据位置规则时,将包括业务术语 Loan 及其子类型 Student loan 和 Personal loan 。 有关业务术语之间的分层类型关系的更多信息,请参阅 设计业务术语。

允许访问数据约定

允许访问约定中的缺省行为是授予数据访问权。 如果要保护特定数据,那么必须编写基于用户或数据属性显式拒绝某些数据访问的规则。

通过允许访问数据约定,数据保护规则和数据位置规则具有以下可用操作:

- 拒绝访问数据

- 屏蔽数据

- 过滤行

使用此约定的示例可能包括创建数据保护规则,这些规则允许所有公司员工通常访问同事数据,但限制对工资单信息的访问。 要完成此操作,您可以编写一条规则,指定对于不在人力资源部门的任何用户,必须拒绝包含表示其与工资单数据相关的属性的任何资产。 因此所有类型的数据都是允许的,只有不在人力资源中的员工的工资单数据除外。

允许访问约定是数据保护规则的缺省数据约定。

拒绝访问数据约定

拒绝访问约定的缺省行为是拒绝访问数据。 如果要显示特定数据,必须编写明确允许特定用户查看数据的规则。 在需要限制大多数数据访问的环境中,拒绝约定允许您编写一些允许数据的规则,而不是针对必须限制数据的每个情况编写规则。

将拒绝约定用于数据保护规则的示例可能是包含不允许在部门之间查看的敏感个人信息的目录。 在这种情况下,必须拒绝任何非市场营销组成员的用户访问标记为 marketing 的任何数据资产。 但是,允许作为市场营销用户组成员的用户查看标记为 marketing的资产。 此约定将导致拒绝所有用户访问所有数据 (市场营销用户组中的用户除外) ,允许这些用户访问数据保护规则标记为 marketing 的数据。

此示例还适用于数据位置规则,数据位置规则的缺省数据约定是拒绝访问。

将拒绝约定用于数据位置规则的示例可能是包含不允许跨越国家或地区边界的敏感个人信息的目录。 在这种情况下,请创建一个数据位置规则,用于指定要拒绝从任何位置移动到另一个位置的任何数据。 但是,由于某些位置之间存在数据共享许可,所有数据移动都将被拒绝,除非有一项规则规定允许数据从智利的某个位置移动到阿根廷的某个位置。

通过拒绝访问数据约定,数据保护规则和数据位置规则具有以下可用操作:

- 允许访问数据

- 屏蔽数据

- 过滤行

设置数据访问约定

必须先设置规则约定,然后您的团队才能创建数据保护规则和数据位置规则。 必须先删除任何现有规则,然后才能更改约定。 更改约定时,规则具有一组不同的允许操作。

要设置规则约定,请转至 " 管理规则设置 " 页面,方法是选择 监管> 规则 ,然后单击 管理规则设置。 或者,也可以调用规则执行设置 API。

数据保护规则的规则约定

要设置规则约定,请使用管理规则设置 UI 或调用规则执行设置 API,并将 "governance_access_type设置为这些值之一:

| UI 设置 | API 设置 | 惯例 |

|---|---|---|

| 已解锁 | AEAD | 缺省值。 遵循 允许所有作者拒绝 (AEAD) 约定。 允许访问数据,除非规则拒绝该数据。 您可以编写拒绝访问数据,屏蔽数据以及从数据中过滤行的规则。 |

| 已锁定 | DEAA | 遵循 拒绝所有作者允许 (DEAA) 约定。 除非规则允许,否则拒绝访问数据。 您可以编写允许从数据访问数据,屏蔽数据和过滤行的规则。 |

如果无法对变换规则进行求值,那么结果将缺省为以下约定决策:

Deny表示 已锁定Allow表示 已取消锁定

数据位置规则的规则约定

要设置规则约定,请使用管理规则设置 UI 或调用规则执行设置 API,并将 "governance_dlr_type设置为这些值之一:

| UI 设置 | API 设置 | 惯例 |

|---|---|---|

| 已解锁 | AEAD | 遵循 允许所有作者拒绝 (AEAD) 约定。 允许访问数据,除非规则拒绝该数据。 您可以编写拒绝访问数据,屏蔽数据以及从数据中过滤行的规则。 |

| 已锁定 | DEAA | 缺省值。 遵循 拒绝所有作者允许 (DEAA) 约定。 除非规则允许,否则拒绝访问数据。 您可以编写允许从数据访问数据,屏蔽数据和过滤行的规则。 |

设置规则操作和屏蔽方法的优先顺序

在定义规则约定之后,确定规则和屏蔽方法的优先顺序可帮助您确定:

- 当具有不同操作的多个规则应用于相同的数据值时要应用的操作。

- 当具有不同屏蔽方法的多个规则应用于相同的数据值时要应用的屏蔽方法。

要设置规则先例,请转至 " 管理规则设置 " 页面,方法是选择 监管> 规则 ,然后单击 管理规则设置。

规则操作优先顺序

规则操作优先顺序指定用户对资产具有的最安全,最宽松或分层实施访问权。 按照宽大处理顺序,这些操作包括: 允许访问,掩码和过滤器,拒绝访问。

应用此优先顺序的一个示例是人力资源资产在人力资源部门之间共享。 规则约定设置为拒绝访问。 规则指定是否将资产标记为人力资源文档,如果用户在人力资源用户组中,那么允许访问。 另一个规则指出,如果规则包含员工财务信息,那么必须屏蔽该信息。

员工财务信息保存在数据库中,其中包含用于组合作业,薪资和退休数据的表。 "作业" 表包含所有类型的员工的数据以及指示员工退休状态的 RetireType 列。 如果 RetireType 列的值为 Retired,那么第三条规则将排除所有行。

当所有规则都生效时,第一个规则中的 Allow access 的决策将被用于在 Most secure action wins时屏蔽第二个规则的数据的决策所覆盖。 第三个规则会过滤掉 RetireType 设置为 Retired的所有行。

分层实施作为规则操作优先顺序

如果您需要更严格的数据访问,并且仍希望编写更通用的规则,那么分层实施特别有意义。 但是,生成的行为可以通过为用户和数据类型的每个访问组合编写不联合规则来实现。 作为规则操作优先顺序的分层实施选项通过将思考作为两个单独的问题来提供简化的思考过程:

谁可以被授予对哪些资产的访问权? 然后,您可以除去许多有关屏蔽特定数据类型的问题,并将决策简化为仅两个

Allow或Deny选项。哪些数据需要屏蔽? 然后,您可以大部分忽略用于授予访问权的第一个问题的状态。 现在,您可以编写更抽象的屏蔽规则,例如 如果数据资产包含数据类的列

sensitive personal data,那么可编辑具有数据类的列sensitive personal data。 分层配置之外的此规则包括隐式授予对应用了屏蔽的资产的访问权。

可以从 " 管理规则设置 " 向导或通过设置 access_decision_precedence API的 HIERARCHICAL 值来设置将规则决策优先顺序设置为 分层实施 的选项。 分层实施 设置为数据保护规则配置两层评估。 第一层评估决策的规则,这将生成 Allow 或 Deny 操作,而不考虑任何屏蔽操作。 然后,仅当第一层的决策是 Allow 访问权时,才会考虑使用 Transform 操作的规则来评估第二层。 要查看任何掩码或原始数据,至少需要一个 Allow 决策。

- 对于

Locked约定,只能使用具有Allow操作的规则来实现此Allow决策。 在Locked约定中,如果您具有导致Transform或Mask决策的规则,但没有授予访问权的Allow规则,那么结果将保持为Deny。 但是,如果您有多个操作为Allow和Transform的规则,那么Allow将继续评估Transform,生成的组合决策是生成的屏蔽操作。 - 对于

Unlocked约定,分层优先顺序将等同于 最安全的操作获胜 (RESTRICTIVEAPI 选项) 优先顺序,因为来自第一个分层层的Allow决策只能在没有生成Deny的有效规则的情况下实现。 因此,如果您同时具有Deny操作和Transform操作,那么 分层实施 (HIERARCHICALAPI 选项) 和 最安全操作获胜 (RESTRICTIVEAPI 选项) 的结果都是Deny操作。

屏蔽方法优先顺序

屏蔽方法优先顺序指定从最隐私或最实用程序转换数据值。 当规则操作为 "掩码" 时,将应用优先顺序,并确定如何屏蔽数据值。 按隐私顺序排序的屏蔽方法有:编辑、替换和模糊处理。 按实用程度排序的屏蔽方法有:模糊处理、替换、编辑。

应用此优先顺序的一个示例是会计师创建了一个规则,该规则指定必须对信用卡号进行模糊处理。 屏蔽数字仅允许索赔代表查看卡号以帮助想要退货的客户。 会计创建了另一个规则,如果您在销售部门,那么该规则将编辑所有信用卡号。

当同时在销售部门和理赔部门的员工访问相同的信用卡信息时,两种屏蔽方法都作用于相同的数据。 如果规则约定最安全,那么屏蔽方法优先编辑由销售人员访问的信息。 但是,因为该员工也在理赔部门,所以该员工可以看到被模糊的信用卡号的最后四位数字。

方案: 应用约定和优先顺序

以下示例组合了规则约定,规则操作优先顺序和屏蔽方法优先顺序。 它们一起使用,为保护数据创建了灵活的选项。

Clarice 创建了员工电子表格,并使用规则设置和数据保护规则来保护员工数据免受公司中其他团队的侵害。 她首先为自己创建的规则建立约定和优先顺序,然后设计规则,从而保护员工数据。

方案: 建立约定和优先顺序

在 管理规则设置中, Clarice 选择了以下选项:

- 约定: 遵循 允许所有作者拒绝 (AEAD) 约定的 已解锁 数据访问约定。

- 规则操作优先顺序: 最宽松操作获胜

- 规则屏蔽方法优先顺序: 隐私性最高的方法

方案: 创建数据保护规则

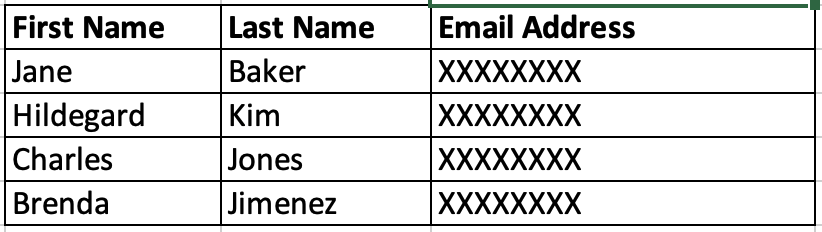

Clarice 创建三个规则来保护以下员工电子表格中的数据:

规则 1: If the user group is the Sales team, then deny access to the data in the asset. 销售团队中的任何人都看不到 Clarice 拥有的任何数据。

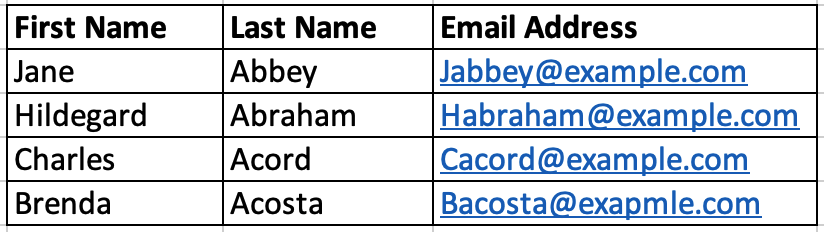

规则 2: If the asset name is Employee Spreadsheet and it contains columns named Last Name, Email Address, then mask by obfuscating all columns named Last Name and Email Address. 以下示例显示 "员工电子表格" 中的 "姓氏" 和 "电子邮件地址" 列在财务人员访问时已模糊处理。

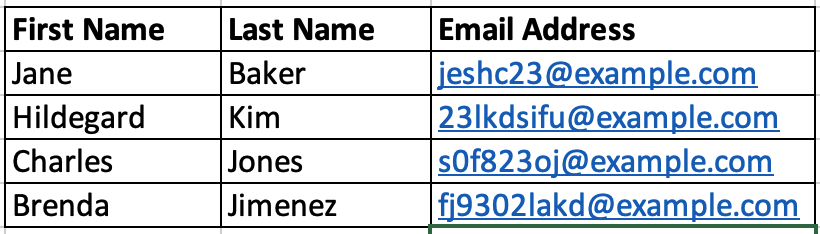

规则 3: If the user group is the Sales team and that user is accessing the Employee Spreadsheet, then mask by redacting the column named Email Address. 以下示例显示了当销售团队访问电子表格时,由于宽松的规则优先顺序,他们不会被拒绝访问。 他们可以看到模糊的姓氏。 但是,由于 Clarice 选择了最私有的屏蔽方法优先顺序,因此会编辑电子邮件地址。