La spécification de l'héritage des termes métier, la définition des conventions d'accès aux données, la priorité des actions de règle et la priorité des méthodes de masquage avant la création des règles de protection des données et des règles d'emplacement des données permettent de rationaliser le comportement des règles créées et de protéger les données de manière cohérente.

Déterminez si vous souhaitez que les termes métier dont les termes métier sont dépendants soient également inclus lors de l'évaluation des règles de protection des données et des règles d'emplacement des données.

Choisissez entre deux types de conventions d'accès aux données pour les règles de protection des données et les règles d'emplacement des données. Vous pouvez autoriser l'accès aux données à moins qu'une règle ne l'empêche, ou vous pouvez refuser l'accès aux données à moins qu'une règle ne l'autorise.

Vous pouvez également choisir une priorité pour les règles et les méthodes de masquage. La priorité de l'action de règle est appliquée lorsque plusieurs règles ont des actions différentes qui s'appliquent aux mêmes valeurs de données. La méthode de masquage est appliquée lorsque plusieurs règles ayant des méthodes de masquage différentes s'appliquent aux mêmes valeurs de données.

Avant de créer des règles de protection des données et des règles de localisation des données, planifiez et évaluez les personnes autorisées à accéder aux données ou à leur refuser l'accès. La conception de vos règles après une planification minutieuse fournit une base solide pour déterminer les critères d'application des règles et les actions d'application correspondantes. Ce processus de planification minutieux réduit également les chances d'une décision future de changer l'accès aux règles. Si vous décidez ultérieurement de changer votre paradigme d'accès pour vos règles, vous devez d'abord supprimer toutes les règles existantes, puis recréer les nouvelles règles pour cette classe de règles.

L'option de terme métier, les conventions et les précédences suivantes s'appliquent aux règles de protection des données et aux règles de localisation des données.

Droits requis

Vous devez être un administrateur de compte IBM Cloud pour définir des conventions de règle.

Décision d'application des règles de protection des données

Toute activité qui demande une décision d'évaluation sur l'accès aux données est un événement auditable. Les événements auditables sont générés et transmis au service de journalisation d'audit. Vous pouvez suivre les décisions d'application suivantes en tant qu'événements d'audit lorsque Envoyer les évaluations des stratégies aux journaux d'audit la case est cochée :

wdp-policy-service.policy_item.evaluateItem– Évaluer un élément.wdp-policy-service.policy_item.evaluateItems– Évaluer les éléments.wdp-policy-service.policy_resource.evaluateResource– Évaluer une ressource.wdp-policy-service.policy_resource.evaluateResources– Évaluer les ressources.

Evaluation des règles et de l'héritage des termes métier

Sélectionnez Héritage des termes métier lorsque vous souhaitez que les termes métier dépendants d'une relation de type hiérarchique soient inclus lors de l'évaluation des règles de protection des données et des règles d'emplacement des données. Par exemple, le terme métier Loan a un type de relation avec Student loan et Personal loan. Le terme métier Loan et ses sous-types Student loan et Personal loan sont tous inclus lors de l'évaluation des règles de protection des données et des règles de localisation des données. Pour plus d'informations sur les relations de type hiérarchique entre les termes métier, voir Conception de termes métier.

Autorisation de l'accès à la convention de données

Le comportement par défaut dans la convention d'autorisation d'accès est d'accorder l'accès aux données. Si vous souhaitez protéger des données spécifiques, vous devez écrire des règles qui refusent explicitement certains accès aux données en fonction des attributs utilisateur ou de données.

Avec la convention d'autorisation des données d'accès, les règles de protection des données et les règles de localisation des données disposent des actions suivantes:

- Refuser l'accès aux données

- Masquer les données

- Filtrer les lignes

Un exemple d'utilisation de cette convention peut inclure la création de règles de protection des données qui permettent à tous les employés de l'entreprise d'accéder aux données des employés en général, mais de restreindre l'accès aux informations de paie. Pour ce faire, vous pouvez écrire une règle spécifiant que tout actif contenant des attributs indiquant qu'il est lié à des données de paie doit être refusé pour tout utilisateur qui ne fait pas partie du service des ressources humaines. Par conséquent, toutes les données de tous les types sont autorisées, et seule l'exception des données de paie pour les employés qui ne sont pas en ressources humaines est refusée.

La convention d'autorisation d'accès est la convention de données par défaut pour les règles de protection des données.

Refus d'accès à la convention de données

Le comportement par défaut de la convention de refus d'accès consiste à refuser l'accès aux données. Si vous souhaitez révéler des données spécifiques, vous devez écrire des règles qui permettent explicitement à des utilisateurs spécifiques de voir les données. Dans un environnement où la plupart des accès aux données doivent être restreints, la convention de refus vous permet d'écrire quelques règles où les données sont autorisées au lieu d'écrire une règle pour chaque cas où les données doivent être restreintes.

Un exemple d'utilisation de la convention de refus pour les règles de protection des données peut être un catalogue contenant des informations personnelles sensibles qui ne peuvent pas être affichées entre les services. Dans ce cas, tout actif de données marqué comme marketing accessible par un utilisateur autre qu'un membre du groupe marketing doit être refusé. Toutefois, un utilisateur qui est membre du groupe d'utilisateurs marketing est autorisé à voir les actifs marqués comme marketing. La convention a pour conséquence que tous les utilisateurs se voient refuser l'accès à toutes les données, à l'exception des utilisateurs du groupe d'utilisateurs marketing, qui sont autorisés à accéder aux données marquées comme marketing par la règle de protection des données.

L'exemple s'applique également aux règles de localisation de données et la convention de données par défaut pour les règles de localisation de données est le refus d'accès.

Un exemple d'utilisation de la convention de refus pour les règles de localisation de données peut être un catalogue contenant des informations personnelles sensibles qui ne sont pas autorisées à traverser les frontières nationales. Dans ce cas, créez une règle d'emplacement de données qui spécifie que tout transfert de données d'un emplacement à un autre doit être refusé. Toutefois, étant donné qu'il existe des quotas de partage de données entre certains emplacements, tous les transferts de données seraient refusés, à l'exception d'une règle spécifiant que le transfert de données d'un emplacement au Chili vers un emplacement en Argentine doit être autorisé.

Avec la convention de refus d'accès aux données, les règles de protection des données et les règles de localisation des données disposent des actions suivantes:

- Autorisez l'accès aux données

- Masquer les données

- Filtrer les lignes

Définition de la convention d'accès aux données

La convention de règle doit être définie avant que votre équipe ne crée des règles de protection des données et des règles d'emplacement des données. Vous devez supprimer les règles existantes avant de modifier la convention. Lorsque vous modifiez la convention, les règles ont un ensemble différent d'actions autorisées.

Pour définir les conventions de règle, accédez à la page Gérer les paramètres de règle en sélectionnant Gouvernance > Règles , puis en cliquant sur Gérer les paramètres de règle. Vous pouvez également appeler l'API de paramétrage de l'application des règles.

Convention de règles pour les règles de protection des données

Pour définir la convention de règles, utilisez l'interface utilisateur Gérer les paramètres des règles ou appelez l'API des paramètres d'application des règles et définissez " governance_access_type comme l'une de ces valeurs :

| Paramètre d'interface utilisateur | Paramètre d'API | Convention |

|---|---|---|

| Déverrouillé | AEAD | Valeur par défaut. Suit la convention allow everything author deny (AEAD). Autorise l'accès aux données à moins qu'une règle ne les refuse. Vous écrivez des règles qui refusent l'accès aux données, masquent les données et filtrent les lignes des données. |

| Verrouillé | DEAA | Suit la convention deny everything author allow (DEAA). Refuse l'accès aux données sauf si une règle l'autorise. Vous écrivez des règles qui permettent d'accéder à des données, de masquer des données et de filtrer des lignes à partir de données. |

Si aucune règle de transformation ne peut être évaluée, le résultat prend par défaut les décisions de convention suivantes:

DenyPour VerrouilléAllowpour Déverrouillé

Convention de règle pour les règles de localisation de données

Pour définir la convention de règles, utilisez l'interface utilisateur Gérer les paramètres des règles ou appelez l'API des paramètres d'application des règles et définissez " governance_dlr_type comme l'une de ces valeurs :

| Paramètre d'interface utilisateur | Paramètre d'API | Convention |

|---|---|---|

| Déverrouillé | AEAD | Suit la convention allow everything author deny (AEAD). Autorise l'accès aux données à moins qu'une règle ne les refuse. Vous écrivez des règles qui refusent l'accès aux données, masquent les données et filtrent les lignes des données. |

| Verrouillé | DEAA | Valeur par défaut. Suit la convention deny everything author allow (DEAA). Refuse l'accès aux données sauf si une règle l'autorise. Vous écrivez des règles qui permettent d'accéder à des données, de masquer des données et de filtrer des lignes à partir de données. |

Définition de la priorité pour les actions de règle et les méthodes de masquage

Après avoir défini les conventions de règle, l'établissement d'une priorité pour les règles et les méthodes de masquage vous aide à déterminer:

- Action à appliquer lorsque plusieurs règles ayant des actions différentes s'appliquent aux mêmes valeurs de données.

- Méthode de masquage à appliquer lorsque plusieurs règles ayant des méthodes de masquage différentes s'appliquent aux mêmes valeurs de données.

Pour définir les précédences des règles, accédez à la page Gérer les paramètres de règle en sélectionnant Gouvernance > Règles , puis en cliquant sur Gérer les paramètres de règle.

Priorité d'action de règle

La priorité de l'action de règle spécifie les droits d'accès les plus sécurisés, les plus souples ou les plus hiérarchiques à un actif. Les actions, par ordre de clémence, sont: Autoriser l'accès, Masque et Filtre, Refuser l'accès.

Un exemple d'application de cette priorité est le partage des ressources humaines entre le service des ressources humaines. La convention de règle est définie pour refuser l'accès. Une règle indique si un actif est marqué comme document de ressources humaines et si l'utilisateur fait partie du groupe d'utilisateurs des ressources humaines, autorise l'accès. Une autre règle stipule que si une règle contient des informations financières sur les employés, ces informations doivent être masquées.

Les informations financières des employés sont conservées dans une base de données avec des tables qui combinent des données sur les emplois, les salaires et la retraite. La table Travaux contient des données pour tous les types d'employés et une colonne RetireType qui indique le statut de retraite des employés. Une troisième règle exclut toutes les lignes si la valeur de la colonne RetireType est Retired.

Lorsque toutes les règles sont en vigueur, la décision de Allow access de la première règle est annulée par la décision de masquer les données de la deuxième règle lorsque Most secure action wins. La troisième règle filtre toutes les lignes où RetireType est défini sur Retired.

Application hiérarchique en tant que priorité d'action de règle

L'application hiérarchique présente un intérêt particulier si vous avez besoin d'un accès aux données plus restrictif et que vous souhaitez tout de même écrire des règles plus génériques. Cependant, le comportement résultant est possible en écrivant des règles disjointes pour chaque combinaison d'accès de types d'utilisateurs et de données. L'option d'application hiérarchique en tant que priorité d'action de règle fournit un processus de réflexion simplifié en pensant comme deux questions distinctes:

Qui peut être autorisé à accéder à quel actif? Vous pouvez ensuite supprimer la plupart des questions relatives au masquage de certains types de données et simplifier la décision en deux options uniquement:

AllowouDeny.Quelles sont les données à masquer? Vous pouvez ensuite ignorer l'état de la première question pour l'octroi de l'accès. Vous pouvez désormais écrire une règle de masquage plus abstraite, telle que Si l'actif de données contient une colonne de classe de données

sensitive personal data, occultez les colonnes avec la classe de donnéessensitive personal data. Cette règle en dehors d'une configuration hiérarchique inclut une autorisation implicite d'accès à l'actif avec masquage appliqué.

L'option permettant de définir la priorité de décision de règle sur Application hiérarchique peut être définie à partir de l'assistant Gérer les paramètres de règle ou à partir de la définition de la valeur HIERARCHICAL pour l' APIaccess_decision_precedence. Le paramètre d' application hiérarchique configure une évaluation à deux couches pour les règles de protection des données. La première couche évalue les règles d'une décision, ce qui se traduit par des actions Allow ou Deny , sans tenir compte des actions de masquage. Ensuite, uniquement si la décision de la première couche est d'accéder à Allow , une deuxième couche est évaluée en prenant en compte les règles avec une action Transform . Pour voir des données masquées ou brutes, au moins une décision Allow est nécessaire.

- Pour la convention

Locked, cette décisionAllowne peut être prise qu'avec une règle avec une actionAllow. Dans la conventionLocked, si vous avez des règles qui se traduit par des décisionsTransformouMask, mais que vous n'avez pas de règleAllowqui accorde l'accès, le résultat resteDeny. Toutefois, si vous disposez de plusieurs règles avec des actionsAllowetTransform,Allowprocède à l'évaluation deTransformet la décision combinée qui en résulte correspond aux actions de masquage qui en résultent. - Pour la convention

Unlocked, la priorité hiérarchique devient équivalente à la priorité L'action la plus sécurisée gagne (option d'APIRESTRICTIVE) car une décisionAllowde la première couche hiérarchique n'est réalisable que si aucune règle efficace ne génèreDeny. Par conséquent, si vous disposez à la fois d'une actionDenyet d'une actionTransform, le résultat de l' application hiérarchique (option d'APIHIERARCHICAL) et de l' action la plus sécurisée l'emporte (option d'APIRESTRICTIVE) est l'actionDeny.

Priorité de la méthode de masquage

La priorité de la méthode de masquage spécifie la transformation des valeurs de données à partir de la plus grande confidentialité ou de la plus grande utilité. La priorité est appliquée lorsqu'une action de règle est Masque et détermine comment les valeurs de données sont masquées. Les méthodes de masquage, par ordre de confidentialité, sont : Occulter, Remplacer, Brouiller. Les méthodes de masquage, par ordre d'utilité, sont : Brouiller, Remplacer, Occulter.

Un exemple d'application de cette priorité est un comptable qui a créé une règle spécifiant que les numéros de carte de crédit doivent être brouillés. Le masquage des numéros permet uniquement aux représentants des réclamations de voir un numéro de carte pour aider les clients qui veulent retourner leurs marchandises. Le comptable a créé une autre règle qui occulte tous les numéros de carte de crédit si vous êtes dans le service des ventes.

Lorsqu'un employé du service des ventes et du service des réclamations accède aux mêmes informations de carte de crédit, les deux méthodes de masquage agissent sur les mêmes données. Si la convention de règle est la plus sécurisée, la priorité de la méthode de masquage occulte les informations accessibles par les ventes. Cependant, comme l'employé est également au service des réclamations, il peut voir les quatre derniers chiffres du numéro de carte de crédit brouillé.

Scénario: Application de conventions et de priorités

L'exemple suivant combine la convention de règle, la priorité de l'action de règle et la priorité de la méthode de masquage. Utilisés ensemble, ils créent des options flexibles pour la protection des données.

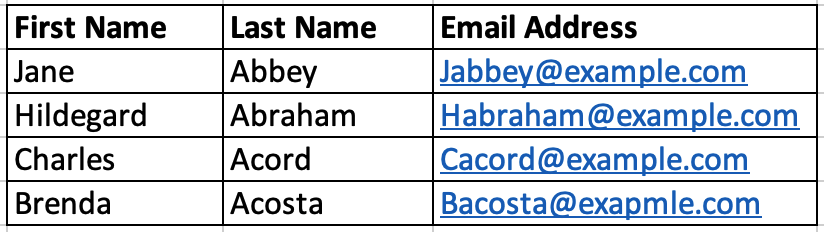

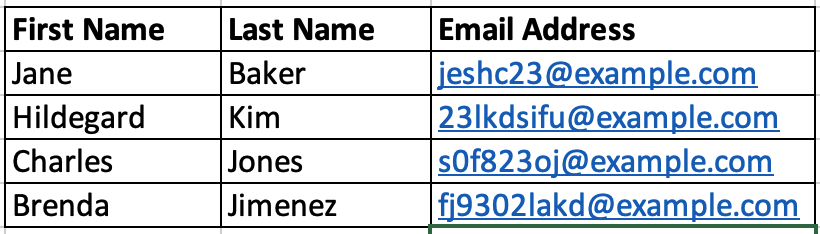

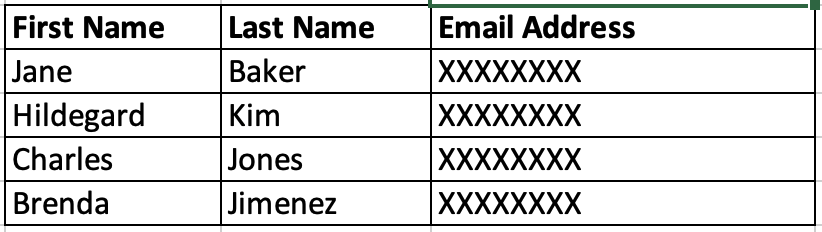

Clarice a créé une feuille de calcul pour les employés et utilise les paramètres de règle et les règles de protection des données pour protéger les données des employés des autres équipes de sa société. Elle protège les données des employés en établissant d'abord des conventions et des priorités pour les règles qu'elle crée, puis en concevant les règles.

Scénario: établissement de conventions et de priorités

Dans Gestion des paramètres de règle, Clarice a choisi les options suivantes:

- Convention: convention d'accès aux données déverrouillée qui suit la convention AEAD ( allow everything author deny ).

- Priorité de l'action de règle: L'action la plus clémente l'emporte

- Priorité de la méthode de masquage de règle: La méthode avec le plus grand nombre de gains de confidentialité

Scénario: Création de règles de protection des données

Clarice crée trois règles pour protéger les données dans la feuille de calcul des employés suivante:

Règle 1: If the user group is the Sales team, then deny access to the data in the asset. Toute personne de l'équipe commerciale ne peut pas voir les données appartenant à Clarice.

Règle 2: If the asset name is Employee Spreadsheet and it contains columns named Last Name, Email Address, then mask by obfuscating all columns named Last Name and Email Address. L'exemple suivant montre que les colonnes Nom de famille et Adresse e-mail sont brouillées dans la feuille de calcul Employé lorsqu'un utilisateur de Finance y accède.

Règle 3: If the user group is the Sales team and that user is accessing the Employee Spreadsheet, then mask by redacting the column named Email Address. L'exemple suivant montre que lorsque l'équipe commerciale accède à la feuille de calcul, elle ne se voit pas refuser l'accès en raison de la priorité de la règle indulgente. Ils peuvent voir les noms de famille brouillés. Cependant, comme Clarice a sélectionné la priorité de la méthode de masquage la plus privée, les adresses électroniques sont occultées.

En savoir plus

- Planification de la modification du comportement par défaut des règles

- Application des règles de protection des données

- Conception de règles de protection des données

- Conception de termes métier

- Application des règles d'emplacement des données

- Conception de règles d'emplacement de données

Sujet parent : GérantIBM Knowledge Catalog